ISCC-2023

Misc

好看的维吾尔族小姐姐

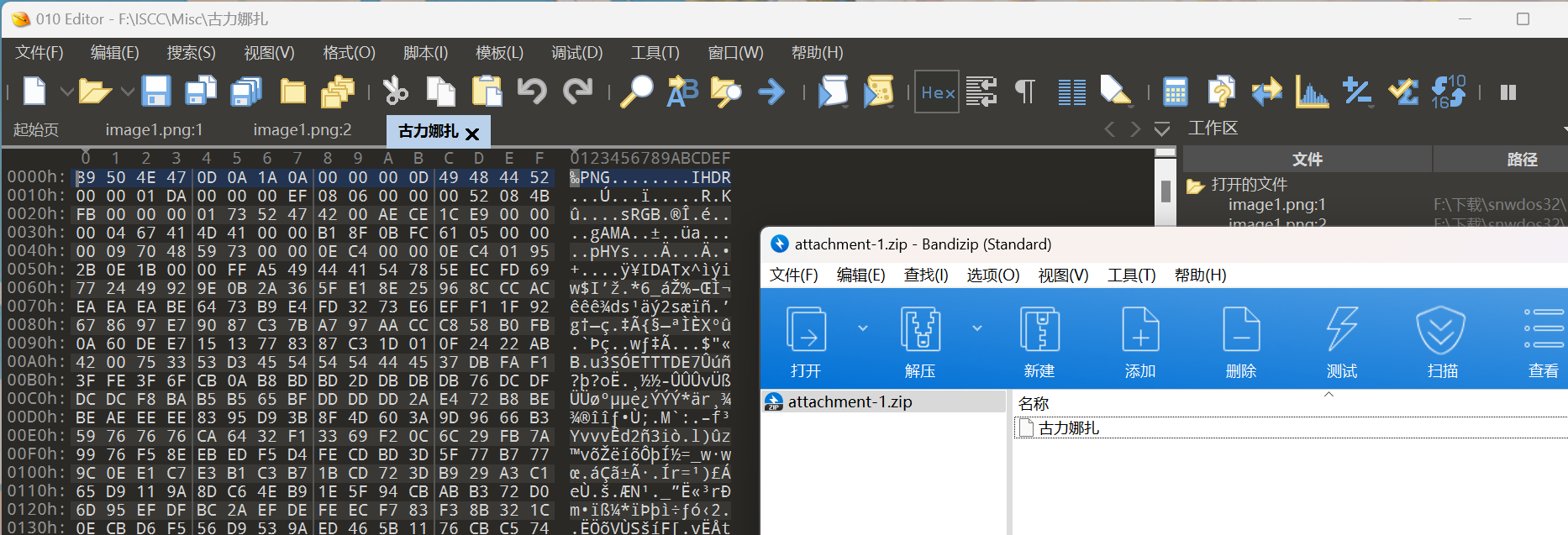

把得到的附件放进010查看

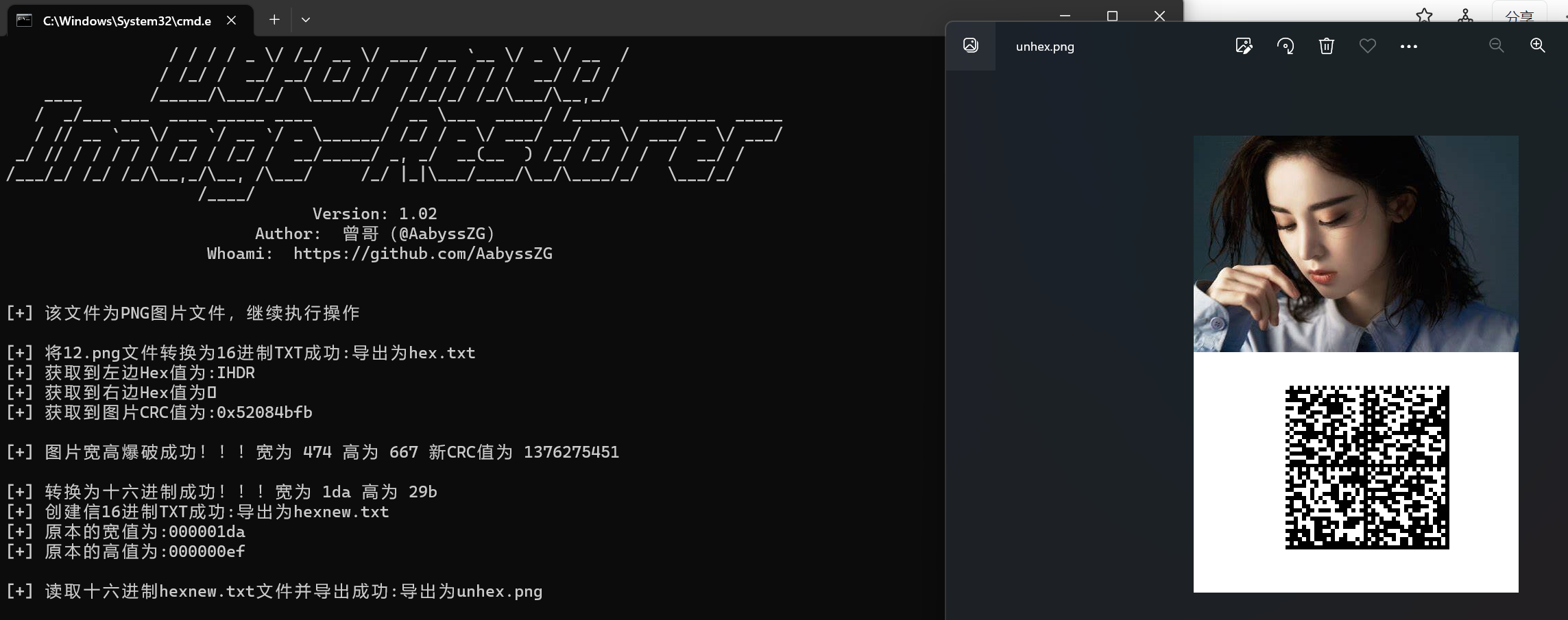

明显的png文件,修改后缀之后,感觉图片是明显的少了一截,利用脚本跑一下(前几天水群的时候看到有一个师傅发了一下关于自动爆破PNG图片宽高并一键修复的工具)

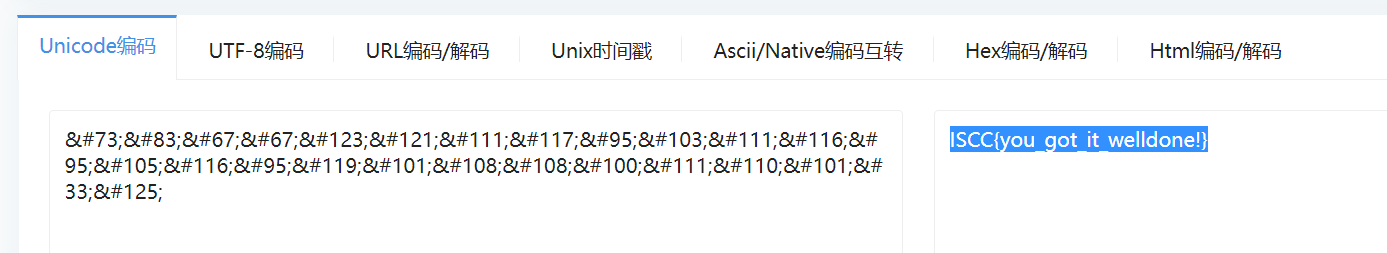

得到一个data matrix码,但是是反的,可以用PS水平翻转,扫描得到:

;521#&;33#&;101#&;011#&;111#&;001#&;801#&;801#&;101#&;911#&;59#&;611#&;501#&;59#&;611#&;111#&;301#&;59#&;711#&;111#&;121#&;321#&;76#&;76#&;38#&;37#&

长得很像unicde编码,但是是反过来了,用脚本跑一下,反过来就行

s = ";521#&;33#&;101#&;011#&;111#&;001#&;801#&;801#&;101#&;911#&;59#&;611#&;501#&;59#&;611#&;111#&;301#&;59#&;711#&;111#&;121#&;321#&;76#&;76#&;38#&;37#&"

reversed_s = s[::-1]

print(reversed_s)

然后解码

汤姆历险记

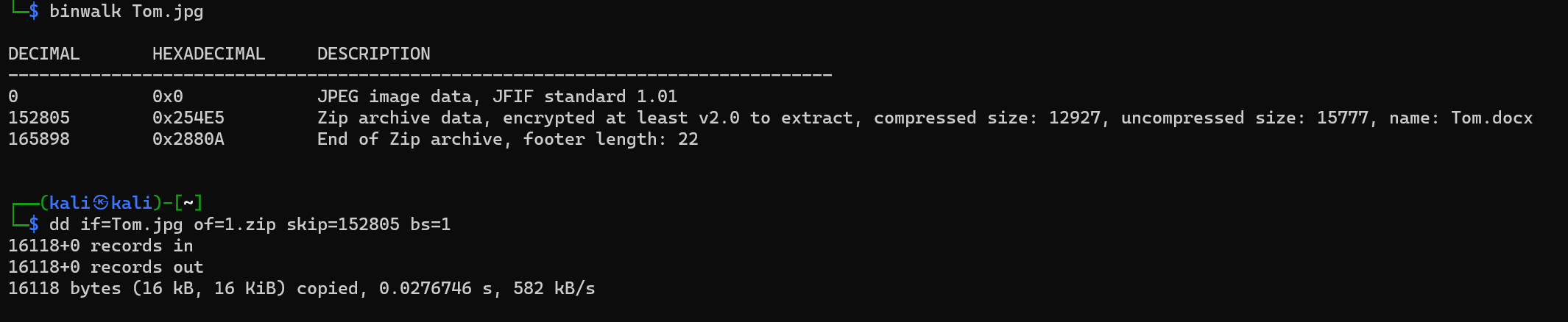

分离出Tom.jpg里面的压缩包

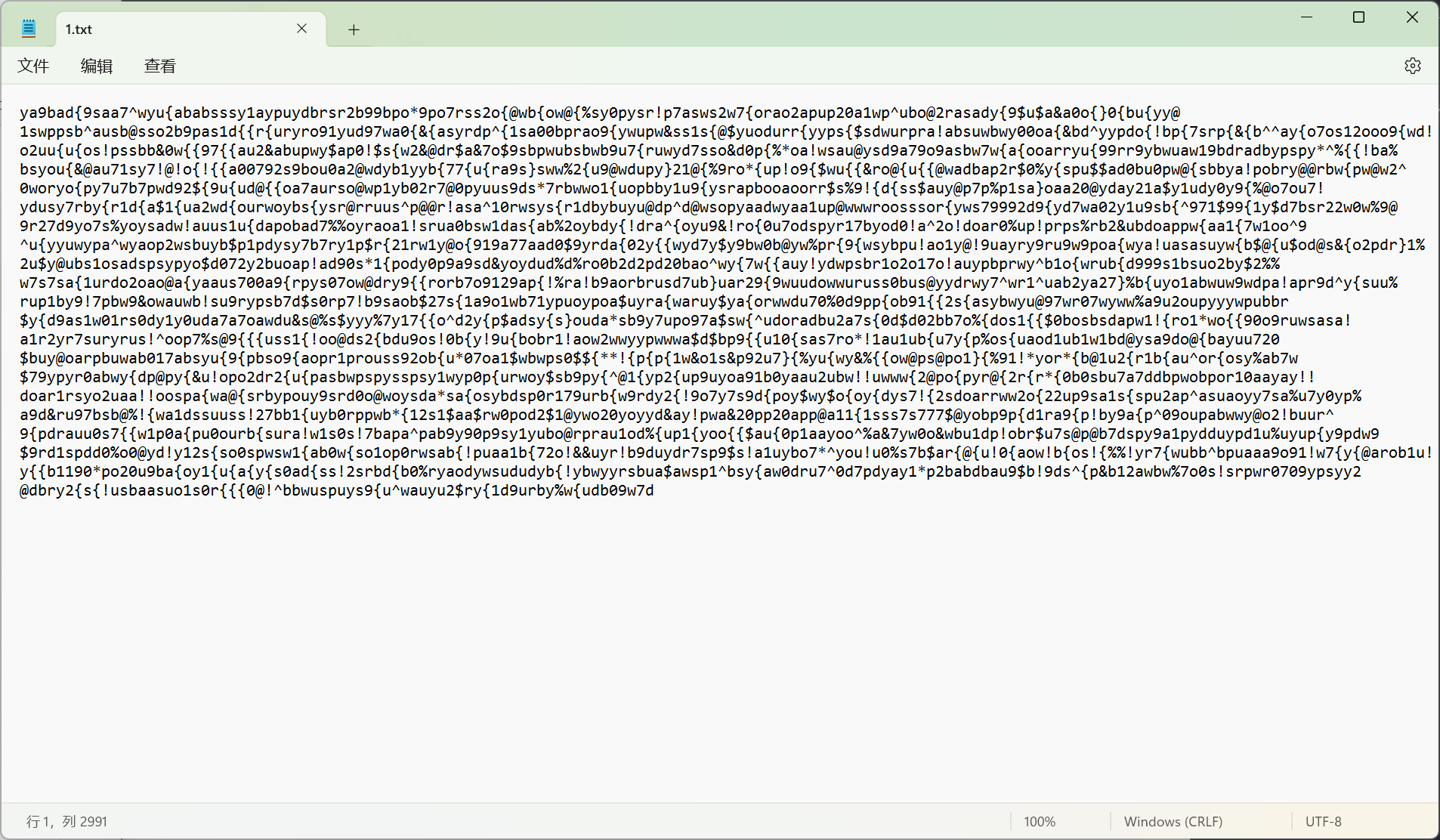

然后是加密过的,把图片放进010,在尾部看到有很多字符,词频分析分析一下

from collections import Counter

# 打开文本文件并读取内容

with open('1.txt', 'r') as file:

text = file.read()

# 将文本转换为小写并去除标点符号和数字

# 计算每个字符的出现次数

char_counts = Counter(text)

# 输出所有字符及其出现次数

# for char, count in char_counts.most_common():

# print(char, count)

output_str = ''

for char, count in char_counts.most_common():

output_str += f'{char}'

print(output_str)

# {yasuobpwrd91702!@$%^&*}

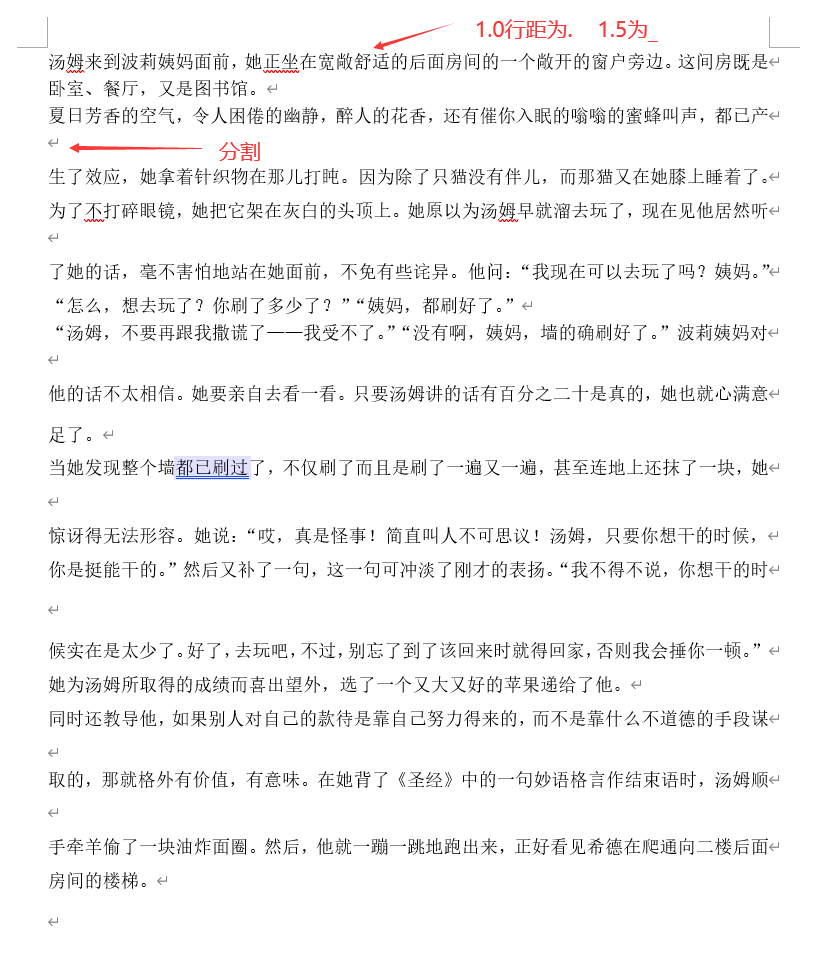

然后得到一个word文档,然后分析每行的行间距

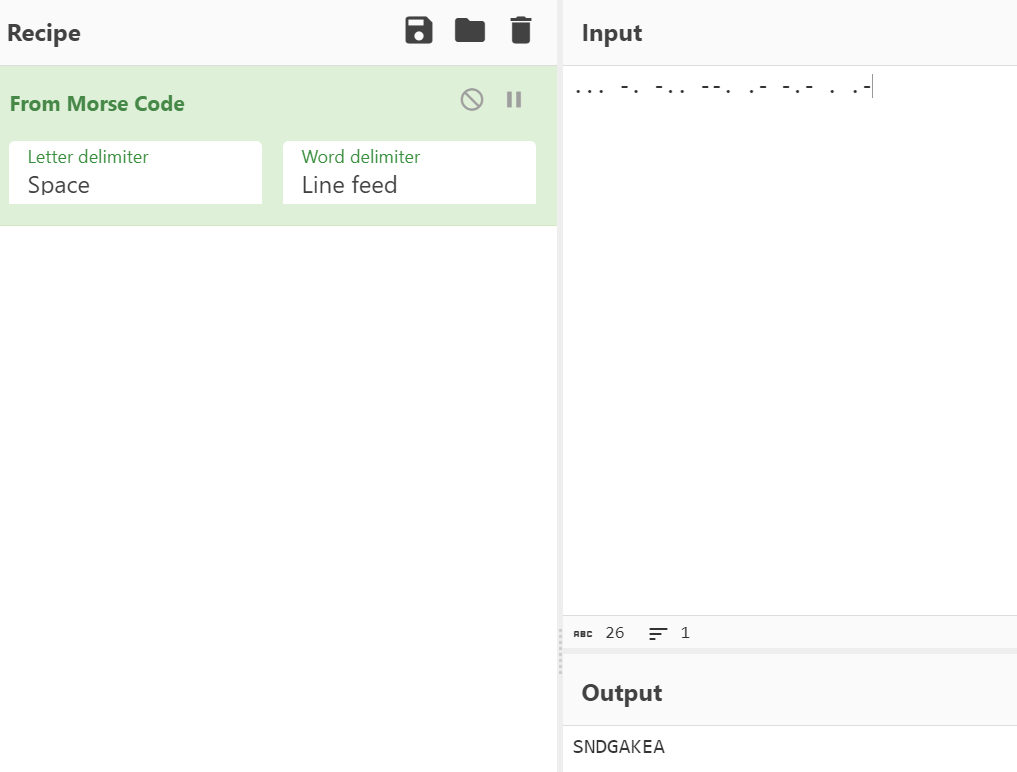

然后莫斯解码

然后莫斯解码

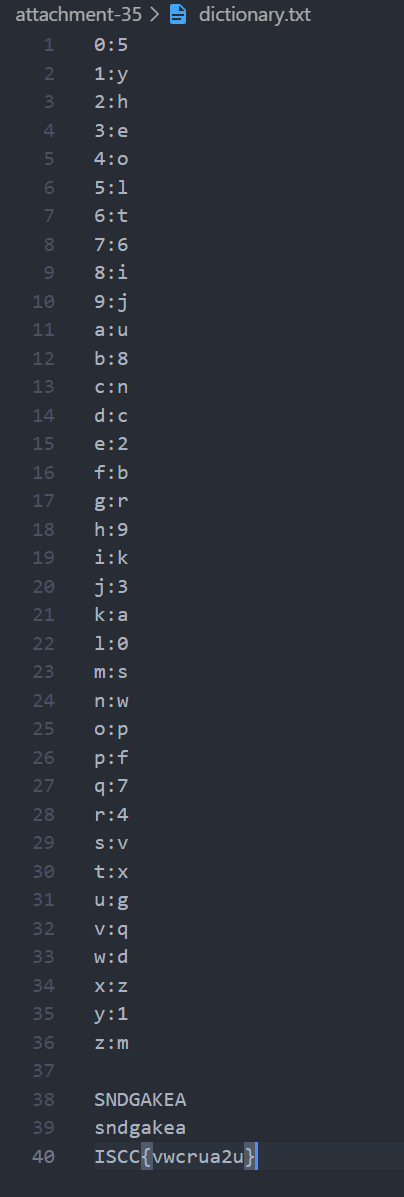

然后对照字典得flag

然后对照字典得flag

菜鸟黑客-1

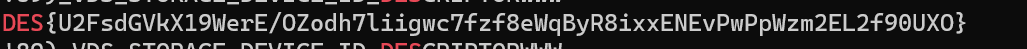

strings Novice_hacker.raw | grep DES

用命令找到下面的字符串

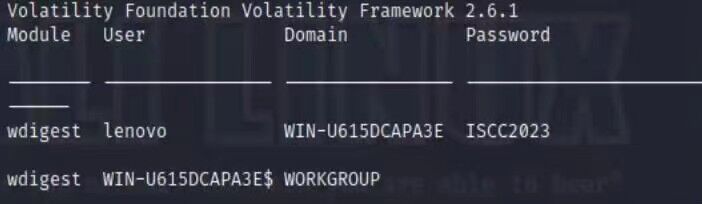

用volatility取证看到这个密码

用volatility取证看到这个密码

把两个结合起来进行解密

把两个结合起来进行解密

Web

羊了个羊

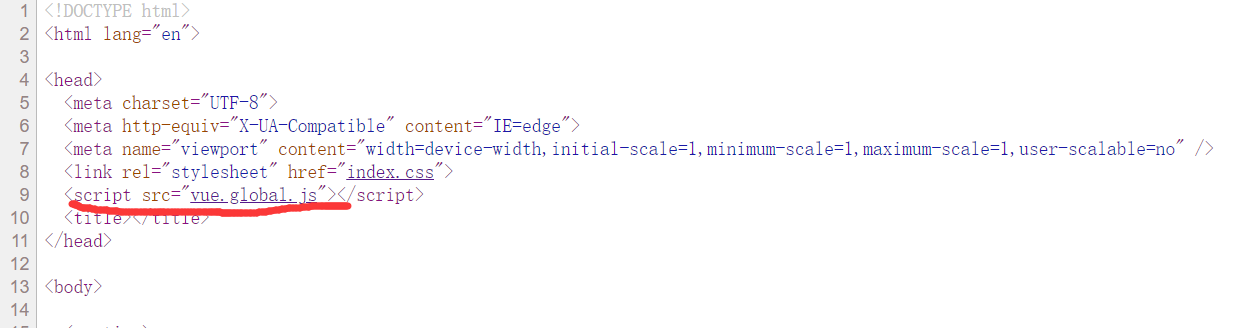

这题是一个js前端游戏,禁用了右键,Ctrl+U,F12,但是可以在URL前面加上view-source:,查看源代码,这里面有个假的flag,然后还有一个js文件没看

这题是一个js前端游戏,禁用了右键,Ctrl+U,F12,但是可以在URL前面加上view-source:,查看源代码,这里面有个假的flag,然后还有一个js文件没看

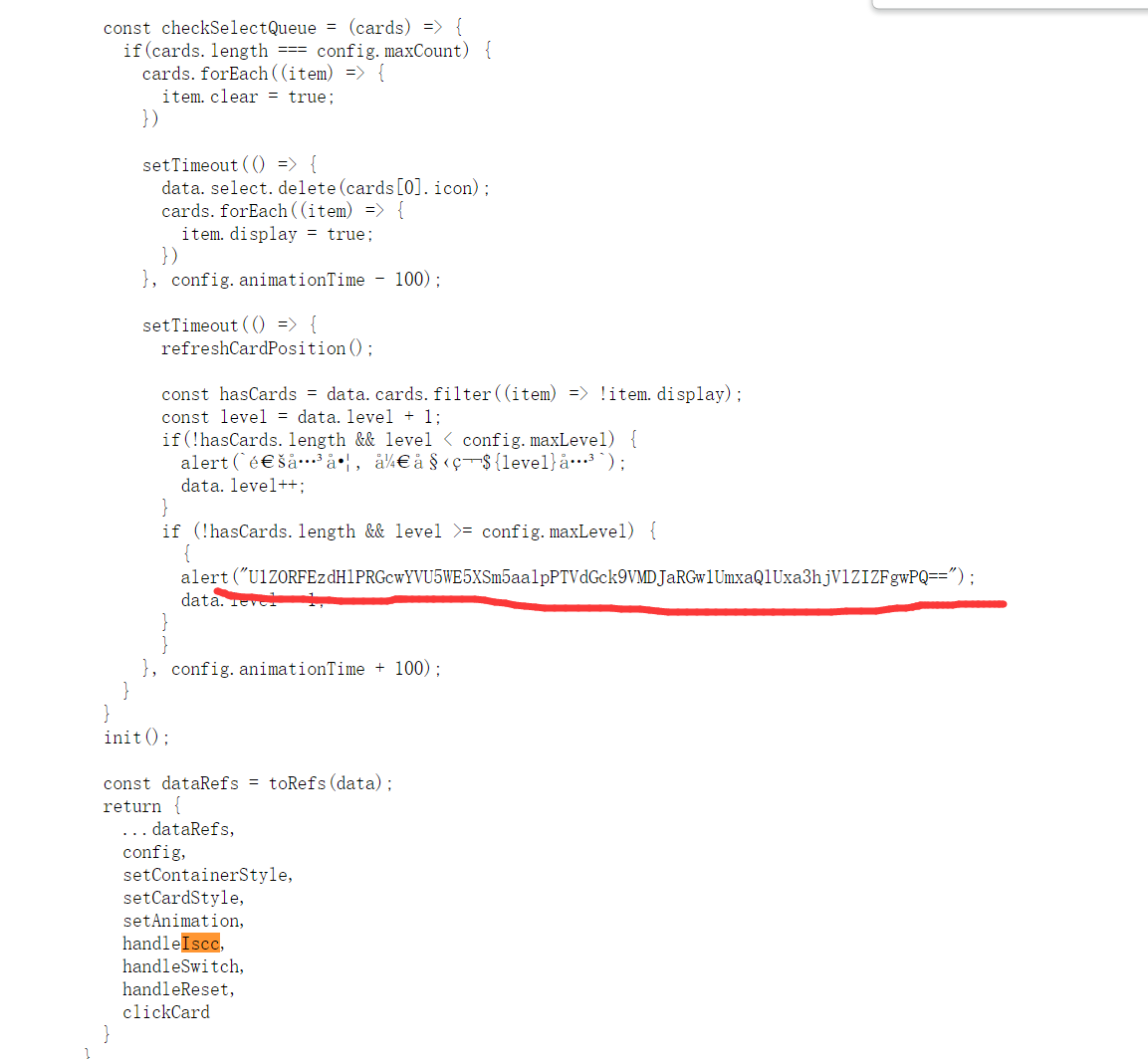

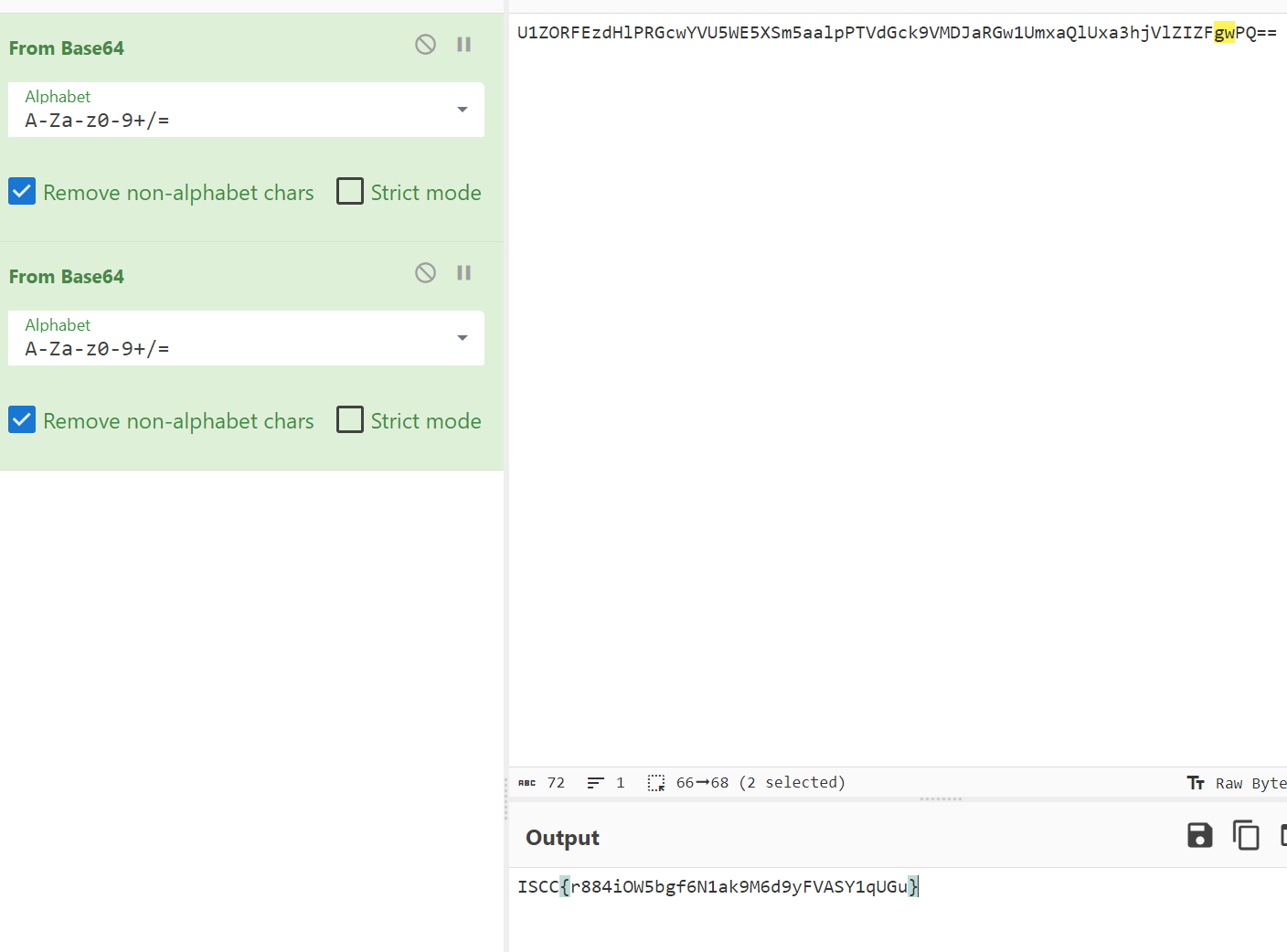

点进去,搜索iscc,然后看到了一个base64加密的字符串

点进去,搜索iscc,然后看到了一个base64加密的字符串

经过两次解密得flag:

经过两次解密得flag:

Re

JustDoIt

a1 = [23,68,68,15,94,10,8,10,6,95,8,24,87,3,26,105]

a2 = [73, 83, 67, 67]

a3 = 16

for i in range(1,16):

a1[i] ^= a2[0]

a1[i] -= a2[i%4]%5

#a1[i] = a1[i] - a2[2]%6 - a2[3]/6

a1[i] = a1[i] + 12

a1[i] -= 14

for i in range(1,16):

a1[i] -= i

v4 = a1[a3-1]

for i in range(15,0,-1):

a1[i]=a1[i-1]

a1[0] = v4

for i in range(0,16):

a1[i] +=60

print(a1)

for i in a1:

print(chr(i), end="")